ドローンに対する脅威として「何が起きるか」

ドローンに対する脅威として、最初に挙げられるのはサイバー攻撃だが、なかでも「データ漏えい」のリスクは大きい。具体的には、搭載しているカメラ映像の窃取、クラウドやインターネットへの接続情報の窃取、過去のフライトプランの情報やGPS履歴情報の窃取など、さまざまな事案が想定される。

また、「不正操作」のリスクも大きいだろう。例えば、ネットワーク経由でのフライトコントローラーに対する不正操作指令の実行や、ファームウェアアップデート機能を用いた悪意あるファームウェアへの書き換え、メンテナンス用のクラウド基盤を経由した各種攻撃の実行などだ。

ほかにも、飛行中に通信が強制的に切断される、不正な制御信号の送信やGPS偽装によって想定外の挙動を取らされる、飛行に無関係な命令を大量に処理した結果として正常な飛行能力を失う、などのさまざまなリスクが懸念される。

攻撃者の心理とは

しかも、「うちはそんなに大きな会社じゃないから、攻撃の対象になる可能性は低いだろう」と考えるのは早合点のようだ。不運にも攻撃対象になってしまう、という可能性はゼロではないのだ。

三村氏 :特定の企業を狙うというのは、非常に高度な攻撃なので、確かにその対象になることは少ないかもしれない。むしろ、無差別攻撃に備えることが重要だ。残念ながら攻撃者の多くは、「同時にあらゆる方面に攻撃をしかけて、たまたま当たったところを攻撃しよう」と考えている。

「どこの会社だから、攻撃しよう、やめておこう」という意図は、攻撃者側にはあまりないということだ。そんな攻撃者とは真逆の“善い”働きをしているのが、GMOイエラエに所属する約120名もの「ホワイトハッカー」たちであるわけだが、三村氏は攻撃者の心理をこのように解説してくれた。

三村氏 :一番大きなところでは、「何らかの主張をしたい」という心理が働いている。日本ではあまり見ないかもしれないが、最近はロシアのシステムに侵入して「戦争はやめた方がいい」と書き換えた方がいらっしゃった。次に、ランサムウェア。いろいろな会社に迷惑をかけて、感染したシステムに特定の制限をかけたり、パケット情報を盗んだりして、引き換えにお金を要求する。あとは、Twitterなどでもたまに見かけるが、自分の技術力を間違ったほうに使って、「俺はこんな感じでやったぞ」と自分の存在や技術力を誇示したいという人も多い。セキュリティを学んだばかりで、倫理観が追いついていない学生さんもいる。

いまレベル4解禁で、長距離の飛行にモバイル通信の上空利用が必須だ、という話はあちこちで話題になっている。しかし、レベル4解禁に関わらず、ドローンが何らかの形でインターネットにつながってソリューションを提供するならば、全世界からの攻撃に備えてセキュリティ対策を講じておくことは、企業のリスク管理として必要不可欠である。

ドローンのセキュリティ対策の具体的な方法

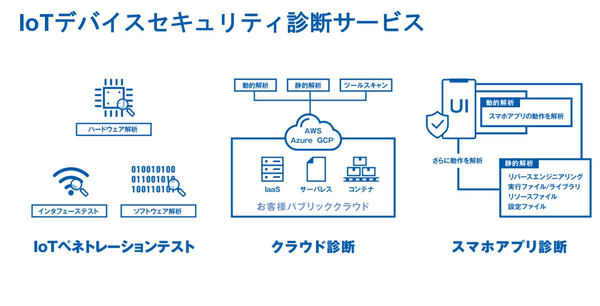

最後に、ドローンのセキュリティ対策について聞いた。まずは、既存の機体について、「ペネトレーションテスト」を受けてみるのがおすすめだという。ペネトレーションテストとは、一般的な事業者では持てないような環境で行う、詳細な侵入テストのことだ。

GMOイエラエでペネトレーションテストを行う場合は、機体を3台借りて、GMOイエラエ社内の特殊環境下で侵入テストを繰り返すという。1台は徹底的に壊す。1台はさまざまな攻撃を仕掛けてどこまで耐えうるかを試す。もう1台は予備で、テストの途中で致命的な攻撃になってしまい機体が動かなくなった時に使う。

案件によっては、GMOイエラエのメンバーが依頼主のもとに一定期間出向いて、開発者と密に連携を取りソースコードも見ながら、一緒にセキュアにしていくことも可能だそうだ。また、海外企業からのOEMで日本企業がドローンサービスを提供する場合にも、テストできるという。その場合は、GMOイエラエが日本企業側からの依頼で診断を行ってレポートを提出し、何らかの問題が発見されれば日本企業側からOEM側に情報を提供して、修正を依頼するという流れになる。

三村氏は、IoT機器や自動運転車両のECUのペネトレーションテストやサイバーセキュリティを、多数手がけてきた実績と技術力をいかして、ドローンの診断も実施していることを明かした。

三村氏 :IoT機器もドローンも、外部からの命令や演算結果の出力先が正規のものであるか、フライトコントローラーに書き込まれているプログラムが不正に書き換えられないかなどは、同じ観点でチェックできる。特に大きな違いがあるのは、リアルタイム性。IoT機器なら1秒くらい遅延してもさほど大きな問題にならない場合も多い。一方でドローンの飛行中に1秒命令が遅れ、本来想定していた動き方とのずれが起きた場合は、重大な事故につながる可能性もある。リアルタイム性診断で参考になるのは自動運転車両のECU診断で、「大量の命令を1秒間に何千回、何万回を送信しても、装置が正しく動くかどうかを保証する」という項目がある。ドローンも、インターネット経由で制御するときには、自動運転車両と同じ観点でチェックする必要があると考えている。

ペネトレーションテストを受けることで、例えばフライトコントローラーから簡単にはデータを読み出せないよう暗号化する、GMOグローバルサインが提供するサーバー証明書を導入してドローンとサーバーに認証をかける、Wi-Fi通信を行う際はSSIDとパスワードを盗まれないように使いまわさない、などの具体的なセキュリティ対策の方法と優先度を決めやすくなるという。

もちろん、社内で必要なセキュリティ対策の方法を決定して、必要に応じてGMOグローバルサインのサーバー証明書を利用する、といったことも可能だ。Webとは異なり、IoT機器やドローンは量産機になると1社に対する発行数が膨大になるため、いまのところ料金は個別対応とのことだが、すでにサービス提供を開始しているという。

しかし、最も重要なのは「第三者的な目線でチェック」することのようだ。実際に、自社の独自技術で安全にしているという場合でも、ホワイトハッカーが“攻撃者の視点”で見ると脆弱性が見つかることが多々あるという。

坂井氏 :セキュリティ対策は、客観的に厳しくやらないと意味がないことなので、内製でセキュリティ対策部隊を持つよりもアウトソースするほうが、内容としては正しいものになるという認識をお持ちの方が多いように感じている。

また、GMOイエラエはペネトレーションテストよりも上流で行う「脅威モデリング」サービスも提供中だ。脅威モデリングとは、自社にどんな情報資産があるのか、それを攻撃される脅威としては何があるのか、どんな攻撃をされるとまずいのか、などを洗い出した上で、どこから優先的に対策するべきかを考えるという、セキュリティ対策の全体的なプランニング。自社のセキュリティ対策を抜本的に見直したい、本腰を入れて取り組みを始めたいという事業者におすすめだ。

ちなみに、海外製ドローンのセキュリティ対策について尋ねると、三村氏は「趣味レベルでバラしたりしてみた範囲での感想だが、外部から侵入しにくく、内部のプログラムも簡単には取り出せないよう、対策が行われているものが本当に多い印象だ」と明かした。実際に、中国の展示会でドローンが100台墜落させられる事件なども起きており、日本の事業者も対岸の火事とは言っていられないのが実情だ。

すでに開発している機体については、速やかにセキュリティ対策を講じる、これから開発する機体についても早期に、できれば設計段階からセキュリティ対策を包含した形で開発を進めていくことが求められている。