GMOインターネットグループは、ドローン・セキュリティを中心に、同社のソリューションを紹介していた。昨年に続き2回目となる出展だが、「レベル4を視野に入れたドローンベンダーが、セキュリティに対する意識を高めている」との印象だという。実際に何か事故があれば製造者責任に関わる問題になってしまう。ドローンや空飛ぶクルマなどの新たな無人航空機が社会インフラとして活用される時代になるためには、今後ますます十分なセキュリティ対策を講じていく必要があるだろう。

暗号技術や電子認証技術でドローンや空飛ぶクルマの安全性を担保

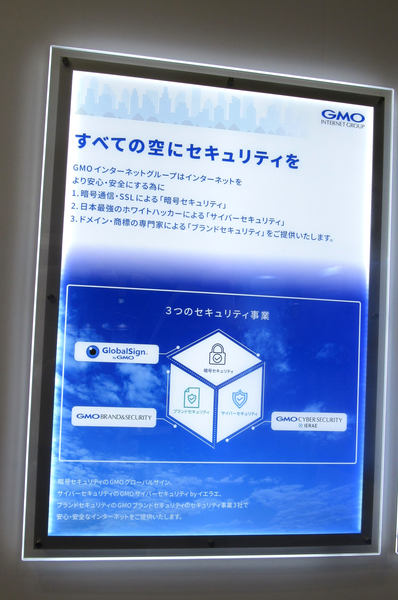

GMOインターネットグループでは、インターネットを安全・安心に利用するために、「暗号通信・SSLによる暗号セキュリティ」「日本最強のホワイトハッカーによるサイバーセキュリティ」「ドメイン・商標の専門家によるブランドセキュリティ」を提供する事業を展開中だ。今回の展示会では、その事業からグループ会社の2社が出展していた。

GMOグローバルサインは、暗号技術や電子認証技術を提供している。同社は25年以上にわたり電子認証局としての運営実績があり、全世界での電子署名数は月間380万署名に上る。ドローン・セキュリティでは、ドローンと地上管制システム間の通信を暗号化したり、電子証明書で機体を認証して安全性を担保する。実際にドローンで撮影した映像や画像を送信する際に、悪意あるハッカーにデータを差し替えられたり、剽窃(ひょうせつ)される可能性もある。本当に信頼できる相手(機体)なのかを認証すれば、なりすましによる不正アクセスも防止できる。

もう1社のGMOサイバーセキュリティbyイエラエは、ソフトやハードの脆弱性などを診断する企業だ。同社には国内トップクラスのホワイトハッカーが120名も在籍しており、ハッキングコンテストで有名なDEFCON26(Car Hacking Village)で世界1位、Practical CAN bus hackingで国内1位を獲得するなど、優秀な成績を収めている。顧客へのぺネトレーションテストや脆弱性診断では、6000件以上の実績を持ち、2021年には未知の脆弱性がCVE(※1)において15件ほど登録された。

※1 CVE:Common Vulnerabilities and Exposures

米国の非営利団体MITRE社による、脆弱性識別のための共通識別子。多くのサービスで利用されている、いわば業界標準の識別子。

もともと同社はIoT機器やネットワークカメラなどの脆弱性を検査していたが、ドローンも空飛ぶコンピュータとして捉え、PCと同様の検査を実施している。特にドローンの世界では、レベル4へ進展していくなかで、LTEや5Gでのインターネット活用が主流になると、悪意ある攻撃者に狙われるリスクも高まると予想される。そこでGMOの技術を利用し、ドローンの安全性を担保しようとしている。

担当者は、「レベル3・4では型式認証が必要になり、ガイドラインでもサイバーセキュリティに触れています。しかしセキュリティ分野に弱いドローンメーカーは対処法がわからないことも多いようです。そこで我々がコンサルから入り、脆弱性診断や暗号化技術を提供していきます。脆弱性診断は、開発時から行う場合と、完成品に対して検査する場合があります。市販の汎用部品を利用すると、やはりセキュリティホールが発見されることも多いですね」という。

ドローンの場合、GPS/GNSS通信が平文であるという根本的な問題もあるが、SSLやTLSといった暗号化通信技術などを適用することで解決できるようになる。いまはCPU性能も向上しており、暗号化による負荷もそれほどかからず、リアルタイムでのデータ処理が可能だ。また機体認証のために電子証明書を利用する際は、フライトコントローラなどに実装して、真正性を担保することになる。

ホワイトハッカーによるドローン・ハッキングLIVE!も

GMOインターネットグループの特設ブースでは「ホワイトハッカーによるドローン・ハッキングLIVE!」も行われていた。このデモでドローンの安全性が脅かされる様子を目の当たりにした。GMOサイバーセキュリティbyイエラエ 高度解析部の三村聡志氏が、ドローンの映像とコントローラへのハッキングを試みた。同氏は情報通信研究機構で専門研究技術員も務めるホワイトハッカーだ。

デモでは、三村氏が市販ドローンの脆弱性を突いて、手元のPCから攻撃をかけてコントローラを乗っ取った。その途端にオペレータはジョイスティックで思い通りにドローンを制御できなくなってしまった。

さらに三村氏は、リアルタイムで伝送される画像を、まったく別の画像に差し替えてしまうハッキングにも成功した。

簡単に市販ドローンがハッキングされる様子を見て、あらためてセキュリティの重要性を痛感した。同氏は「こういったハッキングからドローンを守るためには、ドローンとコントローラの通信時に、コマンド送付に対する認証・認可の実施、通信ポートや不要な機能の制限、認証鍵の適用や通信の暗号化などを施すことが大事になります」と力説した。

冒頭のように人が乗る空飛ぶクルマがハッキングにあったら本当に大変なことになるだろう。GMOグループのブースでは、丸紅エアロスぺースが取り扱う、米国LIFT AIRCRAFT社の1人乗り用eVTOL「HEXA(ヘクサ)」を展示していたが、これも安全性を考慮し、GMOグループのセキュリティ技術を検討中だ。やはり人命が関わるため、万が一に備えて対策を取っておくべきだろう。